3月4日 火曜 曇りのち雨

朝は いつものハローキティートースト

朝はいつものハローキティートースト、ポークビッツ+スクランブルエッグ、コーヒー、砂糖不使用ヨーグルトでした。

午前中 訪問リハビリで作業療法士さんと会話

毎週火曜の朝11:00 ~ 12:00 は、訪問リハビリステーションから、作業療法士さんが 1時間来てくれます。

本来はリハビリをやる時間なのですが、木曜の訪問看護と火曜の訪問リハビリはセットになっていて2つまとめて健康保険+公費負担の範疇です。つまり、大学病院の主治医の「看護指示書」で看護師と作業療法士がセットで対応していて、医療であって介護ではありません。一方、電動介護ベッドは介護保険なので介護になり、担当はケアマネさんです。

きのう、大学病院の主治医から電動介護ベッドの導入の話があった件は、看護師だけでなく作業療法士も関係してくるので、きょうはリハビリをやらずに、どこがどう困っていて、主治医がどういうことを言っているのかを作業療法士さんに伝えて、それを持ち帰ってもらい、看護師さんと連携してケアマネさんにエスカレーションしてもらうことになりました。

わたしは電動介護ベッドのレンタルに賛成です

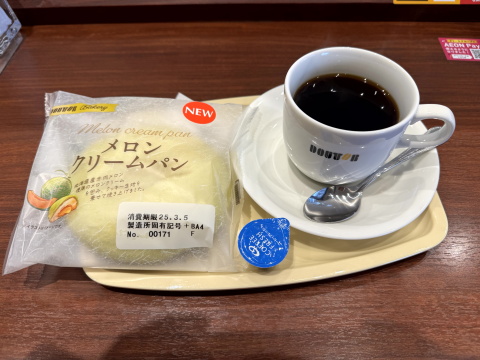

お昼は メロンクリームパンとブレンドコーヒー

お昼はドトールで メロンクリームパンとブレンドコーヒー(M)でした。

また、3時のおやつは、ファミマで買ったグミ「カンデミーニャ」でした。

早朝4:30~18:00 計11回のサイバー攻撃 ログ調査とセキュリティ対策

ブログを運用している仮想プライベートサーバーには、24時間、365日、休みなしにサイバー攻撃が世界中からきます。いまのところ、大きな被害はでていませんが、サイバー攻撃が多いとブログの表示が極端に遅くなり、バックエンドのデータベースとの接続がタイムアウトしてしまい、ブログ記事を表示できなくなる不具合が起きています。

サイバー攻撃とセキュリティ対策は「いたちごっこ」で、セキュリティ対策をすると別のセキュリティーホールを狙ったサイバー攻撃が繰り返されます。きょうは、早朝 4:30~18:00に計11回のサイバー攻撃があり、監視サーバーから iPhoneのSlackへ「いまサイバー攻撃されてブログサーバーがダウンしたよ」「いまブログサーバーが復旧したよ」と逐次報告があるので、そのたびにブログサーバーへsshで接続してログを調べる羽目になります。とはいっても、被害がブログサーバーのスローダウンだけなので20分ほどで自然復旧するため、早朝 4:30にiPhoneに通知がきても即時対応できないので放置です。

ちゃんと調べて対策しなくちゃダメでしょ

前回のサイバー攻撃のときに、.htaccessにセキュリティ対策の設定を追加したのですが、まだ足りないようなので、Apacheのアクセスログを調査したら、仮想プライベートサーバーのドキュメントルートに、HTTP OPTIONSメソッドでの多数のアクセスが集中していました。HTTP OPTIONSは攻撃者の情報収集などに利用される可能性があるため、HTTP 403エラーを返すように .htaccessに記述を追加しました。

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{REQUEST_METHOD} ^OPTIONS

RewriteRule .* – [F]

</IfModule>

今回の攻撃は、HTTP OPTIONSによるものだったので、これで撃退できました。

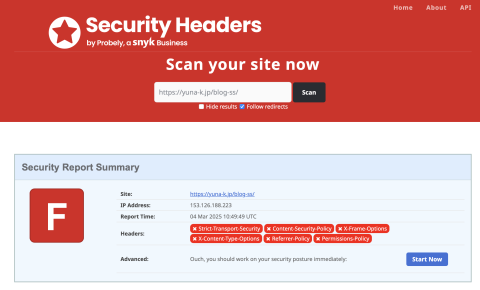

上記とは別に、WordPressのセキュリティヘッダの脆弱性を調べるサイトで評価してみたら F評価(最低)でした。

これは危ないので、WordPressのルートの .htaccessに以下の記述を追加しました。

<ifModule mod_headers.c>

Header always set Strict-Transport-Security: “max-age=31536000” env=HTTPS

Header always set Content-Security-Policy “upgrade-insecure-requests”

Header always set X-Content-Type-Options “nosniff”

Header always set X-XSS-Protection “1; mode=block”

Header always set Expect-CT “max-age=7776000, enforce”

Header always set Referrer-Policy: “no-referrer-when-downgrade”

Header always append X-Frame-Options SAMEORIGIN

</ifModule>

ざっと説明すると、HTTPS以外のトランスポートでのアクセスは禁止(別に 301リダイレクトの設定もあり)、

X-XSSプロテクションにより、クロスサイトスクリプティングの読み込みをブロック、

X-Frame-Optionsは、クロスドメインのiframeやクリックジャッキングを防止、

X-Content-Type-OptionsX-Content-Type-Optionsはコンテンツのmime-typeスニッフィングをブロック、

などです。

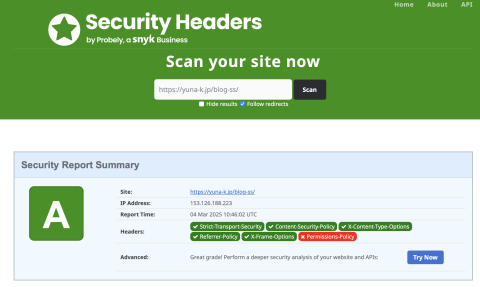

WordPressのセキュリティヘッダの脆弱性を調べるサイトで評価してみたら A評価になりました。

Permissions policyは設定していませんが、設定すれば A+になるようですが、ほかの設定との相性が悪いので、今回はこれでよしとしました。

WordPressは高機能だけど、保守が大変そうね

わたしは ブログサーバーとは別に監視サーバーを設置して監視しているから寝ている間もサイバー攻撃を検知して、あとで対策できていますが、そういうことをやっていないと、こっそり侵入され、乗っ取られて悪いことをされたりしたあげく、バックドアを仕掛けられたまま気づかずに運用を続けるといったリスクを背負うことになります。

最低限、Apacheの access-log、error-logを解析できることと、.htaccessに必要な設定を記述できるスキルは必要と思います。

おしまい

コメント

色々とおっかないですね。

としさんみたいな高度のスキルを持っている方でもこうだから、私なんぞはすぐに乗っ取られそう^^;

やはり昨日はアタックを食らっていたんですね・・・開かなかった訳だ。

無視していても自然復旧しているうちはイイけど、これは面倒だ。

知識が無いとどうにもならんレベルだし。

サイバー攻撃なんて聞くと、

もう私には怖ろし過ぎて、

訳が分からなくなります^^;

24時間、気が抜けないのですか。

世界中からなら、

時間は関係ないですものね。

怖いです。

高度のスキルを持っている方は気づいてしまうのでしょうが。

わてみたいなアンポンは、脳みそ乗っ取られてても気づいていない。

気づかないで、自分で歩いてる気がしてる。

ボクの性感帯は脳みそよ、という秘密も見つかってしまったかもしれない。

イシバと維新だけを攻撃してくれるとありがたいが。

カワイイは正義だ作戦で世界を守ってください、少なくともこの地域を。

こんにちは。

作業療法士の「賛成です」は心強いですね。電動介護ベッド・介護保険が通ると良いですね。

サイバー攻撃への対策、お疲れ様でした。

ところで、世界中で利用されているWordPressなので攻撃されやすいのかな!?(=^・ェ・^=)

電動介護ベッドのレンタルは、介護保険の認定が通っているのでレンタル手続きをするだけですが、ケアマネさんが、レンタル費用が高いので、もうちょっと状態が悪化してからでもいいんじゃないかと、レンタルを止めているだけです。

WordPressは世界中で600万人くらいに使われていて、企業のオフィシャルブログで使われていたりしますので、サイバー攻撃のターゲットになりやすいです。

ユーザー数が多いと、それだけ攻撃方法を研究する悪意を持った人も多いわけで、世界中から 24時間攻撃が飛んできます。

日本独自の個人ユーザー向けブログは、サイバー攻撃するメリットがないので狙われにくいかと思います。

訪問&コメント、有り難う御座います。

お忙しい様ですね・・・無理なさらずに・ガンバですよ!!。

我が町は、今日も冷たい雨で・鬱陶しい一日に成りそうです・・・其方は、如何でしょうか!!。

寒い日が続くとの予報、春の訪れが待ち遠しいですね!!。

WordPress でのブログ運営、わたしは無理だわ〜って気がしてきました。

超個人的な猫と展覧会ブログではサイバー攻撃されることはないと思うけど

なにかあったときに対応できないー^^;

この先、Seesaa ブログがサービス終了になる日が来たら、どうしたもんかのぅ

写真見ていたら久しぶりにトーストが食べたくなりました^^

サイバー攻撃は、攻撃ロボットが機械的にやっているので、日本語だから、とか、猫だから、とか、関係なく攻撃ターゲットになります。

迷惑メール(詐欺メールなど)や、迷惑ショートメッセージなども、攻撃ロボットが機械的に送信してきますが、それと同じです。

Seesaaなどは運営サイドにセキュリティ対策要員がいて攻撃対応してくれているので、ユーザのところまで降りてこないだけで、攻撃はされています。

So-net、SSブログでも同様のことをやっている(やっていた)はずですが、コストがかかるので、広告収入や有料プランなどで収益がないと運営を維持できませんから、終了してしまう羽目になります。

なので、Seesaaも今後はブログに広告を入れてくると思います。

nice!です。小生のメールにもいろいろとやってくるので、評価して脆弱性を解消しなければ・・・。

メロンクリームパン美味しそうだね(^▽^)/

しかし、3月になってからスーパーでは甘いパンだけしか安売りしなくなりましたよ(^_^;)

サイバー攻撃は、良く分かりません(;^ω^)

グミと猫の肉球、似ているような気がします(^^)

セキュリティ対策知識があるから対応できるけど

私ならお手上げです。

作業療法士の方 としさんを助けてくれますように

作業療法士さんは電動介護ベッドのレンタルに賛成なのですね!

良かった!一歩前進ですね♪

ひー。サイバー攻撃対策…。さすがとし@黒猫さん。

ワタシには全く対処出来そうにないし、大人しくSee

Saaで過ごします(-x-;)

介護する側、される側両方大変です。

でも、する側は気力と体力そして色々な知識が必要だし・・・。

作業療法士に助けてもろいましょう。

無理し過ぎはマイナスですよ。

ガムがどんどん衰退していく中グミは右肩上がりです。

グミは歯に優しく予防にもなるそうです。